已阅读

免费CDN加速软件供应链来源攻击分析报告

摘要

2019年3月25日,安全厂商卡巴斯基公开披露了针对华硕(ASUS)升级服务的供应链攻击活动。该攻击活动主要活跃时间为2018年6月至11月之间,受影响的是华硕更新程序Live Update,该程序预装在大多数华硕品牌计算机上。攻击者通过华硕的升级服务器下发被污染的Live Update升级程序,受污染的升级程序带有正常的华硕签名。已知安装了该恶意更新程序的用户超过百万,虽然该攻击活动只针对特定MAC地址的用户,但攻击者通过更新升级程序可以攻击所有受影响用户,导致用户计算机被攻击者完全控制。这类来源于供应链并最终造成巨大危害的安全事件其实并不少见,在本报告中,360威胁情报中心对软件供应链的概念进行了梳理,分析了各环节中已有的事件实例,最后提供一些从供应链安全角度对威胁进行防护的对策和建议。

概述

2019年3月25日,华硕(ASUS)升级服务程序被暴植入了后门代码,导致大量使用该品牌计算机的用户受到影响。2019年3月初,ESET披露了针对两款游戏软件和一个游戏平台的供应链攻击活动,受影响的三个公司都被植入了同一类后门。同时,近期大量的使用软件捆绑进行传播的黑产活动也被揭露出来,从影响面来看这些恶意活动的力度颇为惊人,这类来源于供应链并最终造成巨大危害的安全事件其实并不少见,而我们所感知的可能只是冰山一角而已。

以最近这些事件为切入点,360威胁情报中心对软件供应链来源的攻击做了大量的案例分析,得到了一些结论并提供对策建议。在本报告中,360威胁情报中心首先对软件供应链的概念进行了梳理,划分了开发、交付及使用环节。然后针对每个环节,以实例列举的方式分析了相应环节中目前已经看到过的攻击向量,同时提供了每个事件的发生时间、描述、直接威胁和影响范围等信息。在这些案例分析的基础上,整合信息做可视化展示并提出一些结论。最后,基于之前章节的事实分析,360威胁情报中心提出了从供应链安全角度对相应威胁进行防护的对策和建议。

软件供应链相关概念

概念和环节划分

传统的供应链概念是指商品到达消费者手中之前各相关者的连接或业务的衔接,从采购原材料开始,制成中间产品以及最终产品,最后由销售网络把产品送到消费者手中的一个整体的供应链结构。

传统商品的供应链概念也完全适用于计算机软硬件,则可以衍生出软件供应链这一概念。出于简化分析的目的,我们将软件供应链简单抽象成如下几个环节:

1.????????开发环节

软件开发涉及到的软硬件开发环境、开发工具、第三方库、软件开发实施等等,并且软件开发实施的具体过程还包括需求分析、设计、实现和测试等,软件产品在这一环节中形成最终用户可用的形态。

2.????????交付环节

用户通过在线商店、免费网络下载、购买软件安装光盘等存储介质、资源共享等方式获取到所需软件产品的过程。

3.????????使用环节

用户使用软件产品的整个生命周期,包括软件升级、维护等过程。

灰色供应链

在国内,众多的未授权的第三方下载站点、云服务、共享资源、破解盗版软件等共同组成了灰色软件供应链,这些环节的安全性问题其实也属于软件供应链攻击的范畴,但由于这些问题属于长期困扰我国信息系统安全的灰色供应链问题,具有一定的中国特色,故单独进行说明。

我们在接下来的事件分析中会有很多涉及到灰色供应链的案例,特别是软件交付环节中的“捆绑下载”等案例,以及各类破解、汉化软件被植入木马后门等,而这些案例也会被归属到我们定义的软件供应链攻击范畴中。

攻击场景与案例分析

前面定义了软件供应链的概念并抽象出了软件供应链的几大环节,那么显而易见的是,攻击者如果针对上述各个环节进行攻击,那么都有可能影响到最终的软件产品和整个使用场景的安全。从我们分析的多个现实攻击的案例来看,第三方库、开发工具、开发软硬件环境、到达用户的渠道、使用软硬件产品的过程等供应链相关的安全风险,并不低于针对软件应用本身、相应操作系统的安全漏洞导致的安全风险。

近年来我们观察到了大量基于软硬件供应链的攻击案例,比如针对Xshell源代码污染的攻击机理是攻击者直接修改了产品源代码并植入特洛伊木马;针对苹果公司的集成开发工具Xcode的攻击,则是通过影响编译环境间接攻击了产出的软件产品。这些攻击案例最终影响了数十万甚至上亿的软件产品用户,并可以造成比如盗取用户隐私、植入木马、盗取数字资产等危害。接下来我们将从划分出来各环节的角度,举例分析这些针对供应链攻击的重大安全事件。

开发环节

软件开发涉及到软硬件开发环境部署、开发工具、第三方库等的采购/原料供应、软件开发测试等等,各环节都可能被恶意攻击,在针对软件开发环境的攻击中就有开发机器被感染病毒木马、开发工具植入恶意代码、第三方库被污染等攻击方式。

而具体的软件开发更是一个复杂的过程,不单单是源码的编写,还涉及到诸如需求分析、开源/商业库使用、算法、外包开发等等复杂环节,其中的各个环节都有可能被攻击并造成严重后果。最近的Xshell后门代码植入事件就是最切实的例子,更早的事件还包括NSA联合RSA在加密算法中植入后门等,下面是我们整理的在开发环节针对开发环境以及软件开发过程进行工具污染、源代码攻击以及厂商预留后门等真实案例。

开发工具污染

针对开发工具进行攻击,影响最为广泛的莫过于XcodeGhost(Xcode非官方版本恶意代码污染事件),值得一提的是早在30多年前的1984年,UNIX创造者之一Ken Thompson在其ACM图灵奖的获奖演讲中发表了叫做Reflections on Trusting Trust(反思对信任的信任)的演讲。他分三步描述了如何构造一个非常难以被发现的编译器后门,后来被称为 the Ken Thompson Hack(KTH),这或许是已知最早的针对软件开发工具的攻击设想。而最近的XcodeGhost最多只能算是KTH的一个简化版本,没有试图隐藏自己,修改的不是编译器本身,而是Xcode附带的框架库。

?

-

Winnti:针对亚洲游戏厂商的供应链攻击事件

|

事件名称 |

Winnti:针对亚洲游戏厂商的供应链攻击事件 |

|

披露时间 |

2019年3月 |

|

事件描述 |

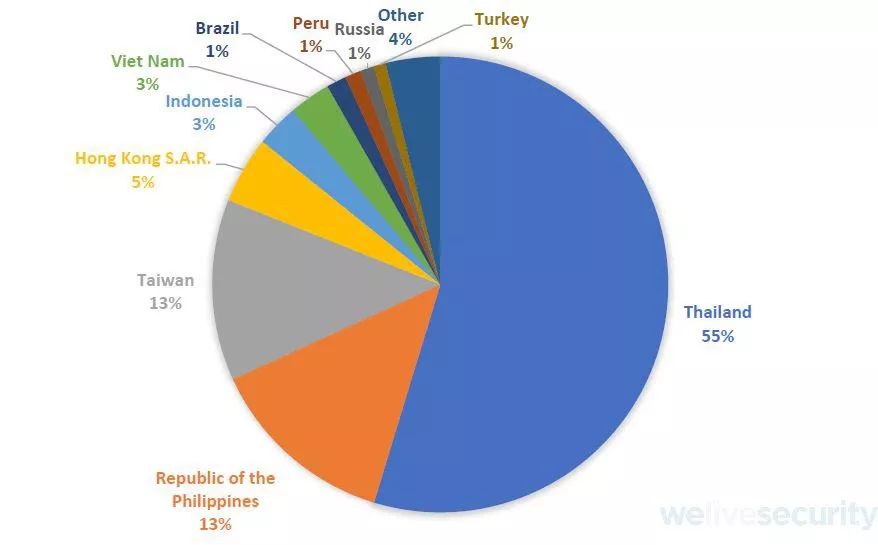

2019年3月,ESET披露了针对两个游戏和一个游戏平台的供应链攻击活动,在受影响的三个公司,都被植入了同一类后门。目前,其中两个产品已不受影响,而一个来自泰国开发商制作的游戏Infestation似乎仍然受影响。

植入的恶意代码主要具有以下功能:

|

|

直接威胁 |

用户信息搜集,远程控制 |

|

影响范围 |

|

|

参考链接 |

https://www.welivesecurity.com/2019/03/11/gaming-industry-scope-attackers-asia/ |

?

-

CCleaner被植入后门代码事件

|

事件名称 |

CCleaner被植入后门代码事件 |

|

披露时间 |

2017年9月 |

|

事件描述 |

2017年9月18日,Piriform 官方发布安全公告,公告称该公司开发的CCleaner ?version 5.33.6162和CCleaner Cloud ?version 1.07.3191中的32位应用程序被植入了恶意代码。被植入后门代码的软件版本被公开下载了一个月左右,导致百万级别的用户受到影响,泄露机器相关的敏感信息甚至极少数被执行了更多的恶意代码。 CCleaner是独立的软件工作室Piriform开发的系统优化和隐私保护工具,目前已经被防病毒厂商Avast收购,主要用来清除Windows系统不再使用的垃圾文件,以腾出更多硬盘空间,它的另一大功能是清除使用者的上网记录。自从2004年2月发布以来,CCleaner的用户数目迅速增长而且很快成为使用量第一的系统垃圾清理及隐私保护软件。而正是这样一款隐私保护软件却被爆出在官方发布的版本中被植入恶意代码,且该恶意代码具备执行任意代码的功能。 根据360威胁情报中心的分析,此次事件极有可能是攻击者入侵开发人员机器后污染开发环境中的CRT静态库函数造成的,后果即在该开发环境中开发的程序极有可能都被植入木马程序,而被植入了恶意代码的CCleaner版本主要具备如下恶意功能: 1、攻击者在CRT初始化函数 __scrt_get_dyn_tls_init_callback() 中插入了一个函数调用,并将此函数调用指向执行另一段恶意代码。 2、收集主机信息(主机名、已安装软件列表、进程列表和网卡信息等)加密编码后通过HTTPS协议的POST请求尝试发送到远程IP:216.126.225.148:443,且伪造HTTP头的HOST字段为:speccy.piriform.com,并下载执行第二阶段的恶意代码。 3、若IP失效,则根据月份生成DGA域名,并再次尝试发送同样的信息,如果成功则下载执行第二阶段的恶意代码。 继Xshell被植入后门代码事件后,这是又一起严重的软件供应链攻击事件。 |

|

直接威胁 |

用户信息搜集,远程控制 |

|

影响范围 |

被植入后门代码的软件版本被公开下载了一个月左右,导致百万级别的用户受到影响,泄露机器相关的敏感信息甚至极少数被执行了更多的恶意代码。360威胁情报中心根据C&C域名相关的访问数量评估,国内受感染用户在万级 |

|

参考链接 |

https://ti.360.net/blog/articles/in-depth-analysis-of-ccleaner-malware https://ti.360.net/blog/articles/announcement-of-ccleaner-malware/ http://bobao.360.cn/learning/detail/4448.html |

?

-

PyPI第三方软件存储库被污染事件

|

事件名称 |

PyPI第三方软件存储库被污染事件 |

|

披露时间 |

2017年9月 |

|

事件描述 |

PyPI(Python Package Index)是Python官方的第三方软件存储库,所有人都可以下载第三方库或上传自己开发的库到PyPI,PyPI推荐使用pip包管理器来下载第三方库。 2017年9月,斯洛伐克国家安全局(NBU)在 PyPI(Python 的官方第三方软件存储库)中发现了十个恶意软件库。攻击者故意将软件包的名称拼写错误,使其看起来和真的一样,然后上传到 PyPI 中。例如使用“urlib”而不是“urllib”,这样类似的方式等。而PyPI存储库不执行任何类型的安全检查或审计,因此攻击者向其库上传新模块时并没有什么阻碍,但使用者稍不留神,就会将恶意库加载到其软件的安装脚本中。 目前发现恶意代码只收集受感染主机的信息,用户的用户名以及用户的计算机主机名,截止目前这些恶意软件库已经被全部下架。 下面是十个已被删除的恶意软件库的信息,可以看到假软件包上传的时间从6月一直持续的9月: –? acqusition (uploaded 2017-06-03 01:58:01, impersonates ?acquisition) –? apidev-coop (uploaded 2017-06-03 05:16:08, impersonates ?apidev-coop_cms) –? bzip (uploaded 2017-06-04 07:08:05, impersonates bz2file) –? crypt (uploaded 2017-06-03 08:03:14, impersonates crypto) –? django-server (uploaded 2017-06-02 08:22:23, impersonates ?django-server-guardian-api) –? pwd (uploaded 2017-06-02 13:12:33, impersonates pwdhash) –? setup-tools (uploaded 2017-06-02 08:54:44, impersonates ?setuptools) –? telnet (uploaded 2017-06-02 15:35:05, impersonates telnetsrvlib) –? urlib3 (uploaded 2017-06-02 07:09:29, impersonates urllib3) –? urllib (uploaded 2017-06-02 07:03:37, impersonates urllib3) |

|

直接威胁 |

用户信息搜集 |

|

影响范围 |

安全研究人员测试上传20个恶意库,显示两天内被下载超过7000次,估计此次攻击事件中的10个恶意库被下载次数在十万级 |

|

参考链接 |

http://www.nbu.gov.sk/skcsirt-sa-20170909-pypi/ |

?

-

Xcode非官方版本恶意代码污染事件

|

事件名称 |

Xcode非官方版本恶意代码污染 |

|

披露时间 |

2015年9月 |

|

事件描述 |

Xcode 是由苹果公司发布的运行在操作系统Mac OS X上的集成开发工具(IDE),是开发OS X 和 iOS 应用程序的最主流工具。 2015年9月14日起,一例Xcode非官方版本恶意代码污染事件逐步被关注,并成为社会热点事件。多数分析者将这一事件称为“XcodeGhost”。 攻击者通过向非官方版本的Xcode注入病毒Xcode Ghost,它的初始传播途径主要是通过非官方下载的 Xcode 传播,通过 CoreService 库文件进行感染。当应用开发者使用带毒的Xcode工作时,编译出的App都将被注入病毒代码,从而产生众多携带病毒的APP。 |

|

直接威胁 |

用户信息搜集,弹窗钓鱼,远程控制 |

|

影响范围 |

至少692种APP受污染,过亿用户受影响,受影响的包括了微信、滴滴、网易云音乐等著名应用。 |

|

参考链接 |

http://bobao.360.cn/learning/detail/670.html http://www.antiy.com/response/xcodeghost.html |

源代码污染

软件产品如果在源代码级别被攻击者植入恶意代码将非常难以被发现,并且这些恶意代码在披上正规软件厂商的合法外衣后更能轻易躲过安全软件产品的检测,或许会长时间潜伏于用户机器中不被察觉,最近曝光的远程终端管理工具Xshell被植入后门代码则属于这类攻击中的经典案例。

?

-

针对StatCounter统计平台的供应链攻击事件

|

事件名称 |

针对StatCounter统计平台的供应链攻击事件 |

|

披露时间 |

2018年11月 |

|

事件描述 |

11月3日,攻击者攻破了网络分析平台StatCounter的服务器,修改了位于www.statcounter[.]com/counter/counter.js的脚本并添加了恶意代码。StatCounter提供网站统计分析服务,有超过200万个网站使用了它的服务,每月的页面浏览量超过100亿次。网站管理员只需在页面中引用counter.js便可以使用StatCounter的统计服务,因此这类攻击可以影响到所有使用到该服务的站点。 攻击者在counter.js文件的中间位置加入了恶意代码,首先检测用户当前访问的URL是否包含myaccount/withdraw/BTC。若满足条件,则向网页中添加元素以引用来自https://www.statconuter[.]com/c.php的脚本。c.php目的是窃取受害用户的比特币,它向比特币转账页面注入脚本,重定义了用户点击提交按钮后的操作,把转账的目标地址自动替换为攻击者所控制的账户,从而窃取受害者的比特币资产。 |

|

直接威胁 |

比特币被窃取 |

|

影响范围 |

在gate.io网站进行比特币转账的用户 |

|

参考链接 |

https://www.welivesecurity.com/2018/11/06/supply-chain-attack-cryptocurrency-exchange-gate-io/ |

?

-

Magecart:针对电子商务网站第三方库的供应链攻击事件

|

事件名称 |

Magecart攻击组织针对信用卡信息的窃取行动 |

|

披露时间 |

2018年7月 |

|

事件描述 |

自2018年7月起,RiskIQ陆续披露了多起由Magecart发起的针对数字信用卡的窃取行动,受到影响的网站有Ticketmaster、British Airways、Newegg等,其中有两起事件与供应链攻击有关。 在针对Ticketmaster的攻击中,攻击者通过攻击网站所使用的第三方组件来窃取用户在支付页面中填写的信息。这类部署在第三方服务器上的组件被许多电子商务网站使用,据统计全球有800多个电子商务网站被影响,潜在受影响用户达百万以上。 在2018年9月开始的攻击中,Magecart攻击了一个为购物网站提供评级插件的第三方供应商Shopper Approved,它为上千个网站提供这类服务。不过由于攻击者只关注URL中有特殊关键词的页面,因此这次攻击事件影响范围有限。 2019年1月,趋势科技披露了Magecart的一次新攻击活动,Magecart将恶意Payload注入法国在线广告公司Adverline的第三方JavaScript库,目前已有277电子商务网站加载了恶意代码。 |

|

直接威胁 |

信用卡信息窃取 |

|

影响范围 |

上千个网站受到影响,潜在影响用户百万以上 |

|

参考链接 |

https://www.riskiq.com/blog/labs/magecart-ticketmaster-breach/ https://security.ticketmaster.co.uk/ https://www.riskiq.com/blog/labs/magecart-shopper-approved/ https://blog.trendmicro.com/trendlabs-security-intelligence/new-magecart-attack-delivered-through-compromised-advertising-supply-chain/ |

?

-

Xshell backdoor

|

事件名称 |

远程终端管理工具Xshell被植入后门代码 |

|

披露时间 |

2017年8月14日 |

|

事件描述 |

Xshell是NetSarang公司开发的安全终端模拟软件,2017年7月18日发布的软件被发现有恶意后门代码,该恶意的后门代码存在于有合法签名的nssock2.dll模块中。 事件时间线: 2017年8月7日 流行远程管理工具Xshell系列软件的厂商NetSarang发布了一个更新通告,声称在卡巴斯基的配合下发现并解决了一个在7月18日的发布版本的安全问题,提醒用户升级软件,其中没有提及任何技术细节和问题的实质,而且声称没有发现漏洞被利用。 2017年8月14日 360威胁情报中心分析了Xshell Build 1322版本(此版本在国内被大量分发使用),发现并确认其中的nssock2.dll组件存在后门代码,恶意代码会收集主机信息往DGA的域名发送并存在其他更多的恶意功能代码。360威胁情报中心发布了初始的分析报告,并对后续更复杂的恶意代码做进一步的挖掘分析,之后其他安全厂商也陆续确认了类似的发现。 2017年8月15日 卡巴斯基发布了相关的事件说明及技术分析,与360威胁情报中心的分析完全一致,事件可以比较明确地认为是基于源码层次的恶意代码植入。非正常的网络行为导致相关的恶意代码被卡巴斯基发现并报告软件厂商,在8月7日NetSarang发布报告时事实上已经出现了恶意代码在用户处启动执行的情况。同日NetSarang更新了8月7日的公告,加入了卡巴斯基的事件分析链接,标记删除了没有发现问题被利用的说法。 从后门代码的分析来看,黑客极有可能入侵了相关开发人员的电脑,在源码植入后门,导致官方版本也受到影响。并且由于dll文件已有官方签名,众多杀毒软件依据白名单机制没有报毒。该后门代码可导致用户远程登录的信息泄露。 |

|

直接威胁 |

用户计算机中插入后门,窃取用户远程登录信息 |

|

影响范围 |

针对开发、运维人员,目前初步估计十万级别用户受影响 |

|

参考链接 |

http://bobao.360.cn/learning/detail/4278.html https://securelist.com/shadowpad-in-corporate-networks/81432/ |

厂商预留后门

软件厂商在开发过程中出于方便测试或后续技术支持的考虑可能会预留一些超级管理员账户在软件产品中,而当软件正式发布时忘记删除或故意留下这些“后门”,导致产品发布后被攻击者利用造成巨大危害,多个厂商的家庭路由设备都曝光过此类安全事件。

而某些厂商处于国家安全的需要,可能也会为国家安全部门预留一些“接口”,方便获取用户敏感数据,比如曝光的“棱镜门”。

?

-

Arris为AT&T家庭用户定制版调制解调器内置后门事件

|

事件名称 |

Arris为AT&T家庭用户定制版调制解调器内置后门事件 |

|

披露时间 |

2017年8月 |

|

事件描述 |

2017年8月,安全研究人员发现知名电信设备制造商Arris生产的调制解调器存在5个安全漏洞,其中有3个是硬编码后门账号漏洞。攻击者利用三个后门账号均可控制设备,提升至ROOT权限、安装新固件,乃至于架设僵尸网络等。 以下为Nomotion发现漏洞的大致细节: 后门#1 调制解调器默认启用SSH并允许互联网连接,攻击者使用内置的默认账号密码“remotessh/5SaP9I26”访问,可以直接获得ROOT权限,执行任意操作。 后门#2 Arris调制解调器有个内置Web服务器,攻击者通过49955端口使用“tech/空”账号密码即可访问后台管理面板。 命令注入 该Web服务器还容易受到命令注入漏洞攻击,攻击者可以在Web服务器环境拿到Shell权限。 后门#3 攻击者可以使用账号密码“bdctest/bdctest”账号密码在61001端口访问设备,前提是需要知道设备的序列号。 防火墙绕过 攻击者在49152端口发送特定的HTTP请求,可绕过调试解调器内置防火墙并打开TCP代理连接,并继续利用之前的四个漏洞。 有问题的调制解调器型号为Arris ?NVG589、Arris NVG599,主要在美国宽带运营商AT&T的网络里使用,但在Arris官网找不到信息(停产产品?)。Nomotion研究人员推测,它们可能是专为AT&T家庭用户定制的入网设备。 |

|

直接威胁 |

可被攻击者直接登录获得root权限 |

|

影响范围 |

研究人员认为目前在线的易受漏洞攻击调制解调器至少有22万台 |

|

参考链接 |

?

-

惠普笔记本音频驱动内置键盘记录后门事件

|

事件名称 |

惠普笔记本音频驱动内置键盘记录后门事件 |

|

披露时间 |

2017年5月 |

|

事件描述 |

2017年5月,来自瑞士安全公司Modzero的研究人员在检查Windows ?Active Domain的基础设施时发现惠普音频驱动中存在一个内置键盘记录器监控用户的所有按键输入。 按键记录器会通过监控用户所按下的键来记录所有的按键。恶意软件和木马通常会使用这种功能来窃取用户账户信息、信用卡号、密码等私人信息。惠普计算机带有集成电路厂商Conexant开发的音频芯片,该厂商还会为音频芯片开发驱动即Conexant高清音频驱动,有助于软件跟硬件通信。根据计算机机型的不同,惠普还将一些代码嵌入由Conexant开发的音频驱动中从而控制特殊键如键盘上的Media键。 研究人员指出,惠普的缺陷代码(CVE-2017-8360)实现不良,它不但会抓取特殊键,而且还会记录每次按键并将其存储在人类可读取的文件中。这个记录文件位于公用文件夹C:\Users\Public\MicTray.log中,包含很多敏感信息如用户登录数据和密码,其它用户或第三方应用程序都可访问。因此安装到计算机上的恶意软件甚至是能物理接近计算机的人都能够复制日志文件并访问所有的用户按键、提取敏感数据如银行详情、密码、聊天日志和源代码。 2015年,这个按键记录功能以新的诊断功能身份在惠普音频驱动版本1.0.0.46中推出,并自此有近30款惠普计算机都内置有这种功能。 受影响的机型包括HP ?Elitebook 800系列、EliteBook Folio G1、HP ProBook 600和400系列等等。 |

|

直接威胁 |

获取用户键盘输入记录 |

|

影响范围 |

HP Elitebook 800系列、EliteBook Folio ?G1、HP ProBook 600和400系列等数十款产品,很可能其它使用了Conexant硬件和驱动器的硬件厂商也受影响,实际受影响用户数未知(参考数据:惠普2016年笔记本市场份额20%,销量超千万) |

|

参考链接 |

http://bobao.360.cn/news/detail/4159.html http://bobao.360.cn/learning/detail/3847.html |

?

-

家用路由器后门事件

|

事件名称 |

家用路由器后门事件 |

|

披露时间 |

近年 |

|

事件描述 |

各类家用路由器厂商在开发过程中忘记删除测试版本中的调试后门,也有部分厂商为了方便售后管理也会在路由器中预留各类超级后门。由于这类安全事件频繁发生,故我们将其统一归为一类,参考链接中列举了多起此类安全事件。 |

|

直接威胁 |

调试后门或者预留后门可被攻击者直接登录获得root权限 |

|

影响范围 |

各类家用路由器 |

|

参考链接 |

http://bobao.360.cn/news/detail/1260.html http://0day5.com/archives/241/ |

?

-

Juniper VPN后门事件

|

事件名称 |

Juniper VPN后门事件 |

|

披露时间 |

2015年12月 |

|

事件描述 |

2015年12月15日著名的网络设备厂商Juniper公司发出风险声明,其防火墙、VPN设备使用的操作系统具有重大安全风险,建议尽快升级相关版本。 声明中提及两个重大风险:1)设备的SSH登录系统在输入任意用户名的情况下,使用超级密码“<<< %s(un="%s") = %u”后就可以最高权限登录系统。2)设备的VPN安全通道上传递的数据可以被攻击人解密、篡改和注入。 |

|

直接威胁 |

设备的SSH登录系统在输入任意用户名的情况下,使用超级密码就可以最高权限登录系统,设备的VPN安全通道上传递的数据可以被攻击人解密、篡改和注入。 |

|

影响范围 |

全球上万NetScreen设备被攻击。 |

|

参考链接 |

https://www.secpulse.com/archives/42059.html http://netsecurity.51cto.com/art/201512/502232.htm http://www.myibc.net/about-us/news/1627-juniper-vpn后门事件分析.html |

?

-

WormHole

|

事件名称 |

WormHole |

|

披露时间 |

2015年11月 |

|

事件描述 |

2015年11月百度moplus SDK的一个被称为虫洞(Wormhole)的漏洞被漏洞报告平台wooyun.org所披露,研究人员发现Moplus ?SDK具有后门功能,但这不一定是由于漏洞或跟漏洞相关,之所以称之为漏洞是基于Moplus SDK的访问权限控制以及应该如何限制这种访问的角度。因此,它虽然具有漏洞相关的概念而实际上是一个后门程序,如推送钓鱼网页,插入任意联系人,发送伪造短信,上传本地文件到远程服务器,未经用户授权安装任意应用到Android设备。而执行这些行为唯一的要求是该设备首先需要连接互联网。由于Moplus SDK已经被集成到众多的Android应用程序中,这就意味着有上亿的Android用户受到了影响。研究结果还表明,已经有恶意软件在利用Moplus SDK的漏洞了。 此后门被报导后“一石激起千层浪”,它被植入到14000款app当中,这些app有接近4000个都是由百度出品的。 |

|

直接威胁 |

推送钓鱼网页,插入任意联系人,发送伪造短信,上传本地文件到远程服务器,未经用户授权安装任意应用到Android设备 |

|

影响范围 |

14000款app遭植入,安卓设备感染量未知 |

|

参考链接 |

http://bobao.360.cn/learning/detail/2244.html https://www.secpulse.com/archives/40062.html |

?

-

iBackDoor

|

事件名称 |

mobiSage广告库被植入后门代码 |

|

披露时间 |

2015年11月 |

|

事件描述 |

艾德思奇(adSage)是移动广告应用开发商。2015年11月FireEye的Zhaofeng等人发表了一篇报告叫《iBackDoor: High-Risk Code Hits iOS Apps》。报告中指出FireEye的研究员发现了疑似”后门”行为的广告库mobiSage在上千个app中,并且这些app都是在苹果官方App Store上架的应用。通过服务端的控制,这些广告库可以做到录音和截屏、上传GPS信息、增删改查app数据、读写app的钥匙链、发送数据到服务器、利用URL schemes打开其他app或者网页、安装企业应用等功能。 |

|

直接威胁 |

录音和截屏、上传GPS信息、增删改查app数据、读写app的钥匙链、发送数据到服务器、利用URL schemes打开其他app或者网页、安装企业应用。 |

|

影响范围 |

2,846个app包含后门库,苹果设备感染量未知。 |

|

参考链接 |

https://www.fireeye.com/blog/threat-research/2015/11/ibackdoor_high-risk.html http://bobao.360.cn/learning/detail/2248.html http://bobao.360.cn/learning/detail/2263.html |

?

-

棱镜计划

|

事件名称 |

棱镜计划(PRISM) |

|

披露时间 |

2013年 |

|

事件描述 |

棱镜计划(PRISM)是一项由美国国家安全局(NSA)自2007年起开始实施的绝密电子监听计划,该计划的正式名号为“US-984XN”,直接进入美国网际网路公司的中心服务器里挖掘数据、收集情报,包括微软、雅虎、谷歌、苹果等在内的9家国际网络巨头皆参与其中。 其中以思科公司为代表的科技巨头利用其占有的市场优势在科技产品中隐藏“后门”,协助美国政府对世界各国实施大规模信息监控,随时获取各国最新动态。思科公司多款主流路由器产品被曝出在VPN隧道通讯和加密模块存在预置式“后门”,即技术人员在源码编写过程中已经将“后门”放置在产品中,利用“后门”可以获取密钥等核心敏感数据。 |

|

直接威胁 |

信息监控、获取敏感信息 |

|

影响范围 |

几乎涵盖所有接入互联网使用的人群 |

|

参考链接 |

https://baike.baidu.com/item/棱镜门/6006333?fr=aladdin http://bobao.360.cn/news/detail/1406.html |

?

-

F5 BIG-IP内置SSH 私钥

|

事件名称 |

F5 BIG-IP内置SSH私钥 |

|

披露时间 |

2012年6月 |

|

事件描述 |

F5公司是应用交付网络(ADN)领域全球领导者.提供应用安全,数据中心防火墙,负载均衡,数据存储,广域网优化,虚拟化及云计算解决方案。 2012年6月,安全研究人员发现F5多个产品(F5 BIG-IP)存在一个未明配置错误,允许未身份验证的用户以“root”账户登录设备。问题原因是SSH private key对应的公钥内置于漏洞设备中,使得用户可以绕过验证直接登录F5设备。 受影响的产品和版本如下: BIG-IP LTM 版本9.x, 10.x和11.x BIG-IP GTM 版本 9.x, 10.x和11.x BIG-IP ASM 版本 9.x, 10.x和11.x BIG-IP Link ?Controller 版本 9.x, 10.x和11.x BIG-IP PSM 版本 9.x, 10.x和11.x BIG-IP WOM 版本 10.x and 11.x BIG-IP APM 版本 10.x and 11.x BIG-IP Edge ?Gateway 版本 10.x和11.x BIG-IP ?Analytics 版本 11.x Enterprise ?Manager 版本 1.x和2.x |

|

直接威胁 |

设备遭恶意用户绕过验证登录 |

|

影响范围 |

未知 |

|

参考链接 |

https://www.trustmatta.com/advisories/MATTA-2012-002.txt https://www.trustmatta.com/advisories/matta-disclosure-policy-01.txt |

交付环节

软件从开发商到达用户手中的过程都属于软件交付环节,在互联网时代,这个过程主要是通过购买/共享存储介质、网络下载等方式实施。

而基于我国的“国情”,国内针对软件交付环节进行攻击的案例最为广泛,因为攻击成本最低,主要体现在软件捆绑下载安装这类攻击手法中,另外还有诸如下载劫持(域名劫持、城域网缓存毒化)、物流链劫持等攻击手法。

捆绑下载

我们已经提到过,众多的未授权的第三方下载站点、云服务、共享资源、破解版软件等共同组成了灰色软件供应链,而通过灰色软件供应链获取的软件极易被攻击者植入恶意代码,比如2012年初的汉化版Putty后门事件,因为非官方汉化后被植入后门木马导致大量系统管理员账号密码泄露引发重大安全威胁。

不仅灰色供应链中获取的软件极易被植入恶意代码,就连某些正规的下载站、应用市场,由于审核不严等因素也被攻击者植入过含有恶意代码的“正规”软件,比如WireX Android Botnet 污染 Google Play 应用市场事件。我们将所有这类针对用户获取软件产品的源头进行恶意代码植入的攻击统称为“捆绑下载”。

?

-

WireX Android Botnet

|

事件名称 |

WireX Android Botnet 污染 Google Play 应用市场事件 |

|

披露时间 |

2017年8月28日 |

|

事件描述 |

2017年8月17日,名为WireX BotNet的僵尸网络通过伪装普通安卓应用的方式大量感染安卓设备并发动了较大规模的DDoS攻击,此举引起了部分CDN提供商的注意,此后来自Akamai, Cloudflare, Flashpoint, Google, Oracle Dyn, RiskIQ, Team ?Cymru等组织联合对该事件进行分析,并于8月28日发布了该事件的安全报告。 |

|

直接威胁 |

DDOS攻击 |

|

影响范围 |

已发现大约有300种不同的移动应用程序分散在Google Play商店中,WireX引发的DDoS事件源自至少7万个独立IP地址,8月17日攻击数据的分析显示,来自100多个国家的设备感染了WireX BotNet。 |

|

参考链接 |

https://blog.cloudflare.com/the-wirex-botnet/?utm_content=buffer9e1c5&utm_medium=social&utm_source=twitter.com&utm_campaign=buffer http://bobao.360.cn/learning/detail/4323.html http://blogs.360.cn/blog/analysis_of_wirex_botnet |

?

-

隐魂

|

事件名称 |

隐魂 |

|

披露时间 |

2017年8月 |

|

事件描述 |

2017年8月,360安全中心紧急预警了一款感染MBR(磁盘主引导记录)的“隐魂”木马,感染MBR(磁盘主引导记录)的“隐魂”木马捆绑在大量色情播放器的安装包中诱导下载安装,安装包安装后调用加载读取释放出来的JPG图片并解密图片后的shellcode代码并执行。 “隐魂”木马入侵系统后劫持浏览器主页并安插后门实现远程控制。短短两周内,“隐魂”木马的攻击量已达上百万次,是迄今传播速度最快的MBR木马。 |

|

直接威胁 |

受感染计算机卡慢,浏览器主页劫持,远程控制计算机 |

|

影响范围 |

两周内,“隐魂”木马的攻击量已达上百万次 |

|

参考链接 |

http://bobao.360.cn/learning/detail/4238.html |

?

-

假冒“老毛桃”

|

事件名称 |

假冒“老毛桃” |

|

披露时间 |

2017年8月 |

|

事件描述 |

2017年8月,360安全中心接到多起网友反馈,称电脑中所有浏览器的主页都被篡改,而且强制锁定为http://dh936.com/?00804推广页面。据360安全专家分析,这是一款假冒“老毛桃”PE盘制作工具的推广木马在恶意作祟。 下载该制作工具后,其捆绑的“净网管家”软件会释放木马驱动篡改首页。当发现中招者试图安装安全软件时,还会弹出“阻止安装”提示,诱导中招者停止安装。专家进一步分析后发现,该驱动还设置了不少保护措施逃避安全软件查杀,如禁止自身文件和注册表的浏览和读取等。 |

|

直接威胁 |

捆绑“净网管家”软件,释放木马驱动篡改首页,阻止安全软件安装 |

|

影响范围 |

针对老毛桃工具用户,感染量未知 |

|

参考链接 |

http://bobao.360.cn/interref/detail/207.html |

?

-

异鬼

|

事件名称 |

异鬼Ⅱ |

|

披露时间 |

2017年7月 |

|

事件描述 |

2017年7月被曝光的异鬼ⅡBootkit木马通过高速下载器传播。隐藏在正规软件甜椒刷机中,带有官方数字签名,导致大量安全厂商直接放行。木马的VBR感染模块、恶意功能模块均由云端下发,作者可任意下发功能模块到受害者电脑执行任意恶意行为,目前下发的主要是篡改浏览器主页、劫持导航网站、后台刷流量等。 |

|

直接威胁 |

篡改浏览器主页、劫持导航网站、后台刷流量 |

|

影响范围 |

针对甜椒刷机软件用户,通过国内几大知名下载站的高速下载器推广,影响百万台机器 |

|

参考链接 |

http://www.freebuf.com/articles/web/141633.html |

?

-

灵隐

|

事件名称 |

灵隐 |

|

披露时间 |

2017年6月 |

|

事件描述 |

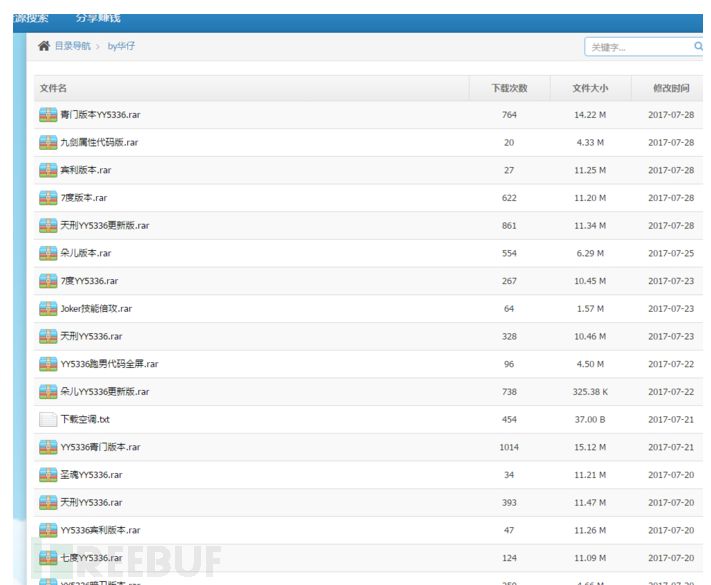

2017年6月,360安全卫士曝光了“灵隐”木马,该木马通过打包修改各种外挂,捆绑木马程序,再通过网盘和各类游戏论坛传播。 “灵隐”通过打包修改各种外挂,捆绑木马程序,再通过网盘和各类游戏论坛传播。执行劫持浏览器、删除安全软件、进行软件推广功能。

|

|

直接威胁 |

劫持浏览器、删除安全软件、进行软件推广功能 |

|

影响范围 |

针对游戏外挂使用者,360每天拦截该木马超10万次 |

|

参考链接 |

http://www.freebuf.com/articles/system/143461.html |

?

-

火球(Fireball)

|

事件名称 |

火球(Fireball) |

|

披露时间 |

2017年6月 |

|

事件描述 |

2017年6月1日,知名安全公司CheckPoint发布报告称,发现了由中国公司控制的流氓软件“火球(Fireball)”,因受害者众多,已经引起国外安全机构的重视。 “火球(Fireball)”实际上是利用了野马浏览器、Deal Wifi软件等8款流氓软件进行传播,这些流氓软件感染电脑后会将Chrome浏览器的首页、TAB页改为随机生成的搜索页,而用户无法更改。 不过戏剧性的是,微软表示其研究的结果表明“火球(Fireball)”感染率远低于Check Point指出的数字,影响可能被夸大了。微软的数据表明,拉丁美洲和非洲许多国家的感染率都比Check Point的数字更低。微软表示,Check ?Point根据访问搜索页面的次数估算出Fireball恶意软件感染率大小,而不是通过收集端点设备数据。 |

|

直接威胁 |

劫持Chrome浏览器首页及新标签页 |

|

影响范围 |

Mustang Brower、Deal WiFi、FVP Imageviewer、Soso Desktop、Holainput输入法、OZIP、Siviewer、Winzippers八款软件使用者,360威胁情报中心根据微软给出的感染分布图推算“火球(Fireball)”全球感染了大概千万左右的计算机系统。 |

|

参考链接 |

https://blog.checkpoint.com/2017/06/01/fireball-chinese-malware-250-million-infection/ https://blogs.technet.microsoft.com/mmpc/2017/06/22/understanding-the-true-size-of-fireball/ http://www.huorong.cn/info/149663131668.html http://m.bobao.360.cn/news/detail/4186.html |

?

-

流量收割者

|

事件名称 |

流量收割者 |

|

披露时间 |

2017年02月 |

|

事件描述 |

2017年02月,安全研究人员曝光当用户从百度旗下的http://www.skycn.net/和 ?http://soft.hao123.com/这两个网站下载任何软件时,都会被植入恶意代码。该恶意代码进入电脑后,会通过加载驱动等各种手段防止被卸载,进而长期潜伏,并随时可以被“云端”远程操控,用来劫持导航站、电商网站、广告联盟等各种流量。 |

|

直接威胁 |

导航站劫持、首页劫持、浏览器劫持、网盟广告劫持 |

|

影响范围 |

针对下载站使用者,传播范围未知 |

|

参考链接 |

http://www.huorong.cn/info/148826116759.html?utm_sources=landian.la http://news.163.com/17/0303/18/CEKF4K0U000187VE.html |

?

-

“卫士”流氓软件

|

事件名称 |

“卫士”流氓软件 |

|

披露时间 |

2017年1月 |

|

事件描述 |

2017年1月某些安全软件公司接到用户反馈,刚刚装好的系统无法安装安全软件,具体表现为:安装程序执行安装步骤到一半的时候,安装程序自己消失,除此以外浏览器首页也被恶意篡改。进一步的分析发现,这些用户的问题是由于两个叫做“卫士”的流氓软件导致,分别是:“浏览器卫士”和“铠甲卫士”。 “浏览器卫士”和“铠甲卫士”以保卫用户电脑安全之名,执行推广软件、阻止安全软件安装、破坏安全软件功能操作。 |

|

直接威胁 |

推广软件安装,阻止安全软件安装,破坏安全软件功能 |

|

影响范围 |

针对“浏览器卫士”和“铠甲卫士”软件用户,感染量未知 |

|

参考链接 |

http://www.huorong.cn/info/148352991557.html |

?

-

净广大师

|

事件名称 |

净广大师 |

|

披露时间 |

2016年12月 |

|

事件描述 |

2016年12月自称通过多家安全厂商的认证的“净广大师”劫持百度搜索流量牟利。软件安装后,会释放一个名为rtdxftex.sys的驱动程序,该驱动程序具有很强的内核级对抗能力。被感染之初,用户不会感觉到任何异样,但该病毒驱动文件名会随着重启不断变换,以此来躲避安全厂商的截杀和代码分析。即使“净广大师”被卸载,该病毒功能依然会随机激活,劫持用户的搜索流量。 |

|

直接威胁 |

劫持基于HTTPS的百度搜索,仅可访问带计费ID的百度搜索网页 |

|

影响范围 |

针对净网大师软件用户,感染量未知 |

|

参考链接 |

http://www.huorong.cn/info/148179983055.html http://www.huorong.cn/info/148230103656.html |

?

-

暗云

|

事件名称 |

暗云 |

|

披露时间 |

2015年1月 |

|

事件描述 |

2015年1月首次被曝光的“暗云”是一种BootKit木马,恶意代码从云端下载执行。“暗云”通过对正常的“赤月传说”、“传奇霸业”等游戏微端进行patch,进而伪装成游戏通过各大下载站的下载器等多种传播渠道进行海量推广。 |

|

直接威胁 |

设置浏览器主页、关闭杀软、推广网站 |

|

影响范围 |

针对下载器使用者,百万级计算机被感染 |

|

参考链接 |

http://www.freebuf.com/vuls/57868.html http://www.freebuf.com/articles/system/109096.html http://www.freebuf.com/articles/system/134017.html http://www.freebuf.com/vuls/57868.html |

?

-

中文版Putty后门事件

|

事件名称 |

中文版Putty后门事件 |

|

披露时间 |

2012年2月 |

|

事件描述 |

汉化版Putty在2012年2月被曝光在软件中发现后门,中文版Putty在用户输入所有信息之后在服务器验证密码用户名信息之前,新增发送服务器地址、用户名、密码到特定asp空间的恶意逻辑,导致使用他的用户其服务器信息被窃取。 这一安全事件可能是Putty在汉化过程中被攻击者恶意植入木马后门再通过各类第三方下载站传播。 |

|

直接威胁 |

获取使用Putty登录的服务器地址、用户名、密码 |

|

影响范围 |

此次事件窃取服务器root密码近3万条,多家跨国企业也中招 |

|

参考链接 |

http://os.51cto.com/art/201202/314269.htm http://bbs.duba.net/thread-22623363-1-1.html |

下载劫持

软件从各种网络渠道下载过程中也可能受到攻击,比如被捆绑恶意软件、篡改、劫持下载的域名等,以下列举一些实际的攻击方式:

-

域名劫持

攻击者通过劫持下载站点的域名,使得用户访问到攻击者指定的下载站点下载恶意软件,而用户却全然不知,比如2010年百度域名劫持事件。

-

CDN污染、P2P缓存毒化

攻击者通过CDN污染、P2P缓存毒化等方式,使得用户在使用某些下载软件提供的缓存加速功能时下载到攻击者事先毒化后的文件块,而前面提到的“Xcode非官方版本恶意代码污染”事件所涉及的软件版本就有通过被P2P缓存毒化后植入非官方版本的可能。

参考链接:

http://weibo.com/3802345927/CBAPoj5IR

http://weibo.com/1401527553/AaPhvCON9

http://blog.csdn.net/u011354613/article/details/52025387

物流链劫持

在软硬件交付环节中,针对物流链层面的攻击也有不少相关案例,攻击者可能通过替换、植入、修改等方式在软硬件产品送达消费者之前的整个物流环节中进行攻击。

常见的攻击方式有:软硬件产品代理生产环节攻击(生产安装光盘等存储介质时植入木马)、运输环节对产品进行掉包替换等等,下面是相关案例介绍。

-

“方程式”组织硬盘固件程序攻击

卡巴斯基安全实验室在2015年2月16日起发布系列报告披露了一个可能是目前世界上存在的最复杂的网络攻击组织:“方程式”组织(Equation Group)。

该组织拥有一套用于植入恶意代码的超级信息武器库(在卡巴的报告中披露了其中6个),其中包括两个可以对数十种常见品牌的硬盘固件重编程的恶意模块,这可能是该组织掌握的最具特色的攻击武器,同时也是首个已知的能够感染硬盘固件的恶意代码。

而通过相关安全公司分析的结论我们可以推论,在此次硬盘固件程序攻击事件中可以做到如此有针对性(特定目标、行业),部分攻击方式极有可能属于物流链劫持,即在特定目标采购、返修主机或硬盘的过程中修改了硬盘固件。

使用环节

软硬件产品抵达消费者手中后则属于软件使用环节,而用户在使用过程中,除了产品本身的安全缺陷造成的威胁以外,还可能遭受使用环境等带来的威胁,针对使用环节常见的攻击方式主要有软件升级劫持等。

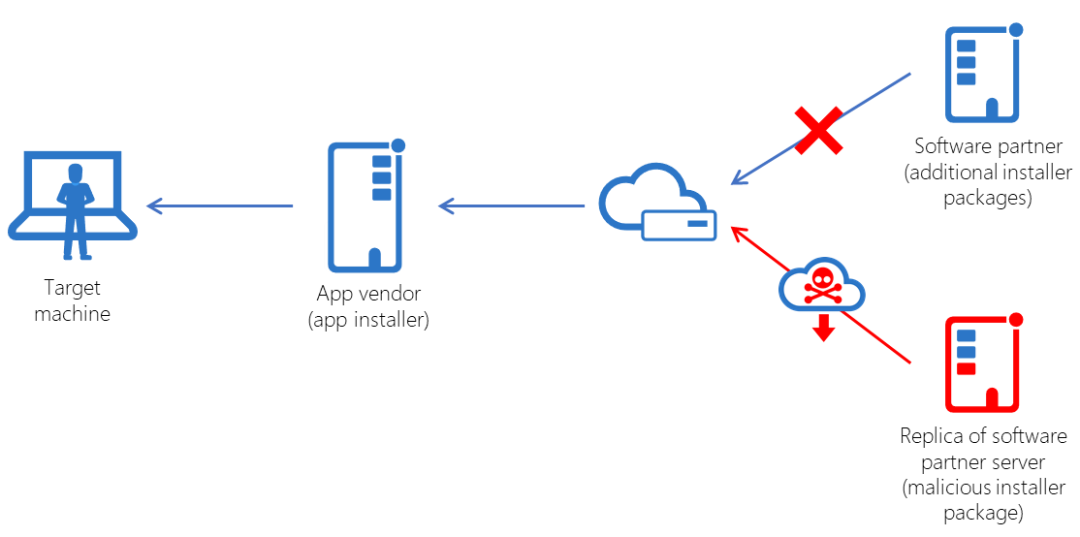

升级劫持

软件产品在整个生命周期中几乎都要对自身进行更新,常见的有功能更新升级、修复软件产品BUG等等。攻击者可以通过劫持软件更新的“渠道”,比如通过预先植入用户机器的病毒木马重定向更新下载链接、运营商劫持重定向更新下载链接、软件产品更新模块在下载过程中被劫持替换(未校验)等等方式对软件升级过程进行劫持进而植入恶意代码。下面是相关案例:

?

-

ShadowHammer:华硕升级程序供应链攻击事件

|

事件名称 |

ShadowHammer:华硕升级程序供应链攻击事件 |

|

披露时间 |

2019年3月 |

|

事件描述 |

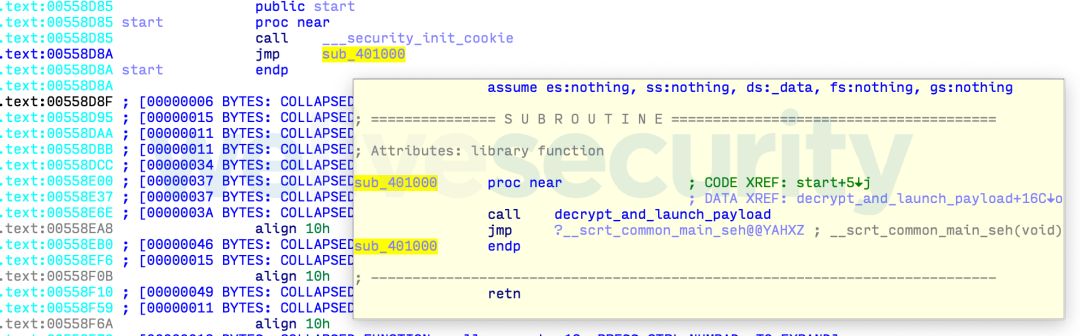

华硕是总部位于台湾的一家计算机硬件公司,主要从事台式电脑,笔记本电脑,移动电脑,智能家居等生产,是全球最大的计算机制造商之一。 2019年3月25日,卡巴斯基披露了命名为 ?ShadowHammer的供应链攻击活动,该活动主要活跃时间为2018年6月至11月之间,受影响的是华硕更新程序Live Update,该程序预装在大多数华硕电脑。攻击者通过华硕的攻击服务器下发被污染的Live Update。受污染的后门程序带有正常的华硕签名。 根据360威胁情报中心的分析,攻击者使用类似感染PE文件的方式在WinMain或crt退出函数植入恶意代码。被植入的恶意代码的更新程序具有以下恶意功能:

|

|

直接威胁 |

用户信息搜集,远程控制 |

|

影响范围 |

上百万用户受到影响,针对600多个特定MAC地址用户进行攻击 |

|

参考链接 |

https://twitter.com/360TIC/status/1110797967621914625 https://securelist.com/operation-shadowhammer/89992/ |

?

-

针对驱动人生系列软件供应链攻击事件

|

事件名称 |

针对驱动人生系列软件供应链攻击事件 |

|

披露时间 |

2018年12月 |

|

事件描述 |

2018年12月14日下午, ?360互联网安全中心监测到 “驱动人生”系列软件“人生日历”等升级程序分发恶意代码的活动,下发的恶意代码包括信息收集及挖矿木马,甚至还有利用永恒之蓝漏洞进行内网传播的程序。 经360威胁情报中心分析,疑似驱动人生官方更新服务器103.56.77.23被入侵修改更新配置文件,从而导致了客户端应用在获取更新时获取到了恶意的下载链接。基于360大网数据,恶意代码被下载的高峰期在2018年12月14日18点左右。据驱动人生团队官方声明说此段时间,他们正在进行团建活动,如果确实为外部攻击,那明显是对公司的运作非常的熟悉的人员执行的有预谋的突袭。 360威胁情报中心基于自有的大数据和威胁情报平台对入侵驱动人生的幕后团伙进行了关联分析,发现其所用的IP与Mykings事件团伙的部分IP重合,并且使用时间的段重合,甚至连样本所访问的URL格式、端口都一样。但是两个团伙已知的恶意代码没有太多的相似之处,格式高度一致的URL没有实际上的请求和响应数据,由于VT不可靠的URL检测机制,该URL是否实际存在也是个疑问。 基于看到的事实,有两个猜想值得关注:1、入侵“驱动人生”的幕后黑手与Mykings事件团伙存在联系,甚至可能是同一个团伙。2、“驱动人生”木马的团伙在有意识地积极栽赃嫁祸给Mykings团伙。 ? |

|

直接威胁 |

用户信息搜集,用户计算机沦为矿机 |

|

影响范围 |

10万级别 |

|

参考链接 |

https://ti.360.net/blog/articles/an-attack-of-supply-chain-by-qudongrensheng/ https://ti.360.net/blog/articles/relationship-of-qudongrensheng-and-mykings/ |

?

-

针对Vestacp的供应链攻击事件

|

事件名称 |

针对VestaCP的供应链攻击事件 |

|

披露时间 |

2018年10月 |

|

事件描述 |

由于VestaCP服务器被攻击者攻陷,对应工具的安装脚本中被加入了恶意代码,用以收集在用户服务器上创建的管理员账号密码。攻击者在获得这些信息后,得以远程登录用户服务器,安装Linux/ChachaDDoS木马,发起DDoS攻击 |

|

直接威胁 |

用户登录信息泄露,服务器被攻击者控制 |

|

影响范围 |

大量VestaCP用户 |

|

参考链接 |

https://www.welivesecurity.com/2018/10/18/new-linux-chachaddos-malware-distributed-servers-vestacp-installed/ |

?

-

Operation Red Signature:针对韩国企业的供应链攻击事件

|

事件名称 |

Operation Red Signature:针对韩国企业的供应链攻击事件 |

|

披露时间 |

2018年8月 |

|

事件描述 |

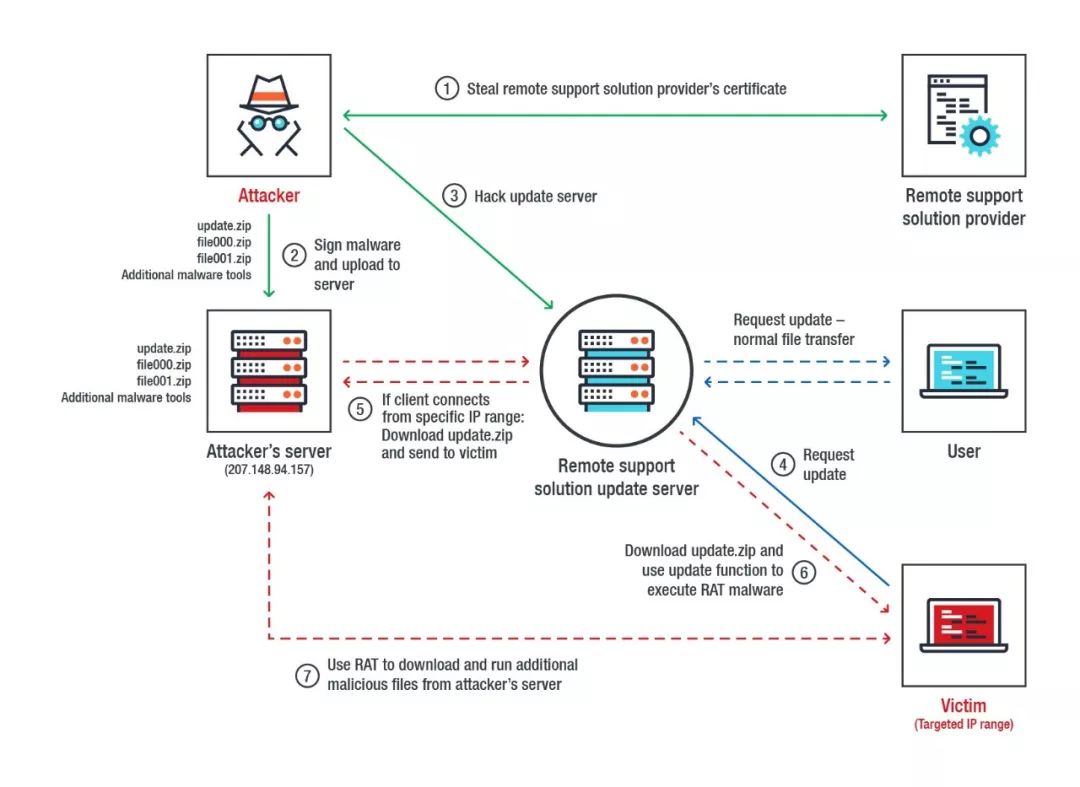

2018年8月21日,趋势科技披露针对韩国企业的供应链攻击,攻击者通过软件升级过程对目标下发9022 RAT恶意木马。

? |

|

直接威胁 |

用户信息搜集,远程控制 |

|

影响范围 |

在攻击者特定IP范围内且使用该远程支持解决方案提供商的韩国企业 |

|

参考链接 |

https://blog.trendmicro.com/trendlabs-security-intelligence/supply-chain-attack-operation-red-signature-targets-south-korean-organizations/ ? |

?

-

针对PDF编辑器第三方软件字体包的供应链攻击事件

|

事件名称 |

针对PDF编辑器第三方软件字体包的供应链攻击事件 |

|

披露时间 |

2018年7月 |

|

事件描述 |

2018年7月26日,微软研究团队公布了一起PDF编辑器的供应链攻击事件,受影响的PDF编辑器厂商并未受到直接攻击,而是其字体包提供商遭到入侵。攻击者使用未知方式将PDF编辑器下载字体包链接重定向到自己的服务器,最终下发挖矿程序执行.。

? |

|

直接威胁 |

受害者计算机沦为矿机 |

|

影响范围 |

2018年1月至3月使用该pdf编辑器下载受影响的字体包的用户 |

|

参考链接 |

https://www.microsoft.com/security/blog/2018/07/26/attack-inception-compromised-supply-chain-within-a-supply-chain-poses-new-risks/ |

?

-

针对MediaGet升级程序的供应链攻击事件

|

事件名称 |

针对MediaGet升级程序的供应链攻击事件 |

|

披露时间 |

2018年3月 |

|

事件描述 |

攻击者在传播挖矿木马前劫持了MediaGet的升级服务器,下发被污染的update.exe。由于MediaGet的程序验证update.exe时逻辑不够严谨,只验证了签名的有效性以及计算的哈希值是否与服务器存储的一致。因此当攻击者控制服务器后,可以使用其它的签名工具来签署被污染的update.exe,并更新哈希值从而绕过客户端的验证过程。 被污染的update.exe内嵌有后门程序,最终将从C&C下载执行挖矿木马。 |

|

直接威胁 |

感染挖矿木马 |

|

影响范围 |

超过400,000台计算机被感染 |

|

参考链接 |

https://thehackernews.com/2018/03/windows-malware-hacking.html https://www.microsoft.com/security/blog/2018/03/13/poisoned-peer-to-peer-app-kicked-off-dofoil-coin-miner-outbreak/ |

?

-

Kuzzle

|

事件名称 |

Kuzzle |

|

披露时间 |

2017年8月 |

|

事件描述 |

2017年8月,安全公司截获恶性病毒“Kuzzle”,该病毒感染电脑后会劫持浏览器首页牟利,同时接受病毒作者的远程指令进行其他破坏活动。“Kuzzle”拥有非常高的技术水平,采用多种手段躲避安全软件的查杀,甚至盗用知名安全厂商的产品数字签名,利用安全软件的“白名单”的信任机制来躲避查杀。更严重的是,用户即使重装系统也难以清除该病毒,使用户电脑长期处于被犯罪团伙的控制之下。 “Kuzzle”通过下载站的高速下载器推广传播,下载器会默认下载携带病毒的“云记事本”程序。电脑感染病毒后,浏览器首页会被劫持,谷歌、火狐、360等多款主流浏览器都会被修改为hao123导航站。 |

|

直接威胁 |

浏览器首页劫持,推广网页添加至浏览器收藏夹 |

|

影响范围 |

针对下载站的高速下载器使用者,感染量未知 |

|

参考链接 |

http://www.huorong.cn/info/150173981974.html |

?

-

基于域名bjftzt.cdn.powercdn.com软件升级劫持攻击

|

事件名称 |

基于域名bjftzt.cdn.powercdn.com软件升级劫持攻击 |

|

披露时间 |

2017年7月5日 |

|

事件描述 |

360安全卫士在2017年7月5日披露,有多款软件用户密集反映360“误报了软件的升级程序”,但事实上,这些软件的升级程序已经被不法分子恶意替换。 这次事件其实是基于域名bjftzt.cdn.powercdn.com的一组大规模软件升级劫持事件。用户尝试升级若干知名软件客户端时,运营商将HTTP请求重定向至恶意软件并执行。恶意软件会在表面上正常安装知名软件客户端的同时,另外在后台偷偷下载安装推广其他软件。山东、山西、福建、浙江等多省的软件升级劫持达到空前规模,360安全卫士对此类攻击的单日拦截量突破40万次。 |

|

直接威胁 |

下载推广软件 |

|

影响范围 |

几款用户量上亿的软件均被劫持,攻击拦截量40万/日,域名的访问量月平均访问次数约为2000万/日,高峰时期4千万/日 |

|

参考链接 |

http://bobao.360.cn/interref/detail/187.html http://bobao.360.cn/interref/detail/192.html |

?

-

NotPetya

|

事件名称 |

NotPetya |

|

披露时间 |

2017年6月 |

|

事件描述 |

2017年6月27日晚,据外媒消息,乌克兰、俄罗斯、印度、西班牙、法国、英国以及欧洲多国遭遇了Petya勒索病毒变种NotPetya的袭击,政府、银行、电力系统、通讯系统等都不同程度地受到了影响。NotPetya勒索病毒传播时利用的漏洞和WannaCry相同,同时还具备其他网络感染手段。 病毒攻击的根源是劫持了乌克兰专用会计软件me-doc的升级程序,使用户更新软件时感染病毒。 |

|

直接威胁 |

计算机遭比特币勒索,文件被加密 |

|

影响范围 |

12,500台机器被感染 |

|

参考链接 |

http://fortune.com/2017/06/27/petya-ransomware-ukraine-medoc/ http://www.zdnet.com/article/microsoft-petya-ransomware-attacks-were-spread-by-hacked-software-updater/ http://112.international/ukraine-top-news/microsoft-confirms-complicity-of-medoc-to-petya-virus-spread-18323.html http://bobao.360.cn/interref/detail/183.html |

?

-

Toxik

|

事件名称 |

Toxik |

|

披露时间 |

2016年7月 |

|

事件描述 |

2016年7月安全公司曝光一种病毒,长期潜伏在某知名下载站中。该病毒将自身伪装成流行软件(游戏修改器、系统周边工具等)在下载站中进行传播,在用户运行后,该病毒会利用国内某知名互联网公司的软件升级程序(WPS升级程序)下载推广软件,甚至下载病毒驱动进行恶意推广。 该病毒利用explorer.exe下载大量推广软件,安装到用户计算机获得利益,安全软件对该病毒检测名称为“TrojanDropper/Toxik.a!sys”和“Trojan/ Toxik.a”。 |

|

直接威胁 |

广告推广、软件推广 |

|

影响范围 |

感染量未知 |

|

参考链接 |

http://www.huorong.cn/info/146855435236.html |

?

-

幽灵推Ghost Push

|

事件名称 |

幽灵推Ghost Push |

|

披露时间 |

2015年9月 |

|

事件描述 |

2015年8月,酷派大神手机用户在安装官方提供的系统升级包后,手机便被预安装了MonkeyTest和TimeService等未知软件。截止到9月18日,该类病毒的每日感染量已经扩大到了最高70万台/天,有上万种机型收到了Ghost Push的影响,典型的有酷派、三星、MOTO等等。 |

|

直接威胁 |

病毒软件开机自启、广告推送、静默安装软件 |

|

影响范围 |

针对酷派、三星、MOTO等上万种安卓机型手机用户,每日感染量已经扩大到了最高70万台/天 |

|

参考链接 |

http://www.freebuf.com/articles/terminal/78781.html http://www.pandasecurity.com/mediacenter/mobile-security/ghost-push-malware-android/ |

?

-

Havex

|

事件名称 |

Havex |

|

披露时间 |

2014年6月 |

|

事件描述 |

安全公司在2014年披露了Havex木马攻击事件,该攻击时间最早为2011年,攻击者通过篡改供应商ICS/SCADA网站,使得通过这个网站上下载的软件升级包中包含恶意间谍软件,当用户下载这些软件并安装时实现对目标用户的感染。 |

|

直接威胁 |

远程控制、数据情报偷取 |

|

影响范围 |

针对能源电力运营商,主要为电力公司,石油管道运营商和能源产业控制系统(ICS)设备制造商。 ?大多数受害者都位于美国,西班牙,法国,意大利,德国,土耳其和波兰。1500台机器被控制 |

|

参考链接 |

http://www.icsisia.com/article.php?id=152154 https://www.symantec.com/connect/blogs/emerging-threat-dragonfly-energetic-bear-apt-group https://www.f-secure.com/weblog/archives/00002718.html http://bobao.360.cn/learning/detail/3952.html |

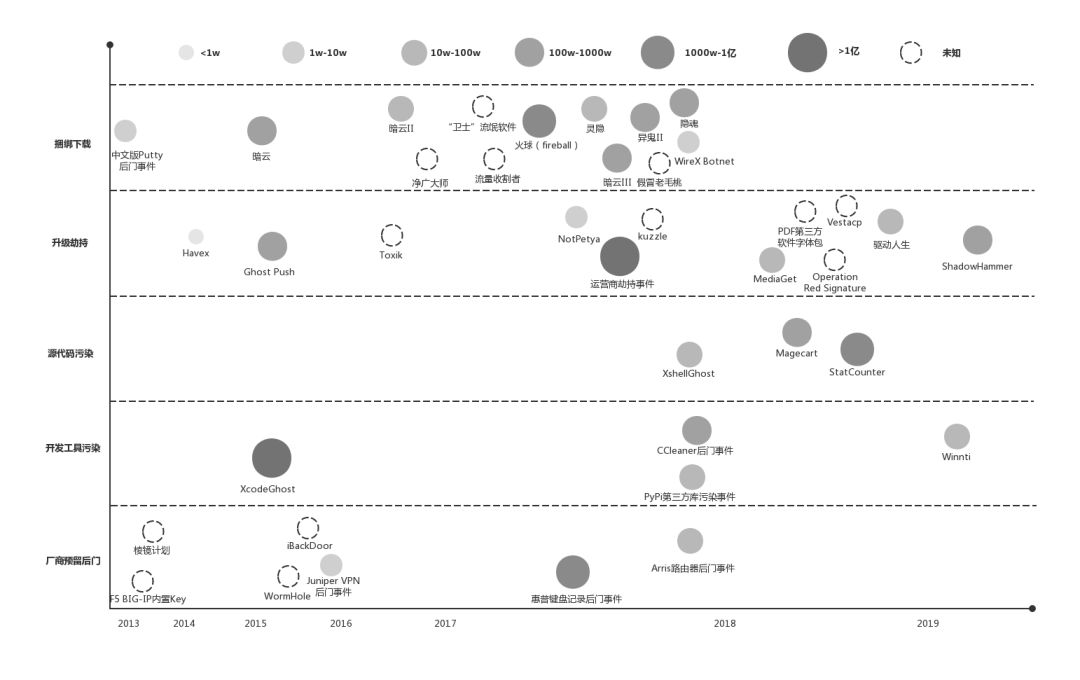

综合分析

事件信息展示图

360威胁情报中心对以上供应链相关的实际案例根据其涉及环节、事件披露年份和影响面的大小形成了如下图示,使读者对这些事件有个比较直观的对比:??

?

?

主要发现与结论

我们将近年来所有重大的针对软件供应链攻击的安全事件的多个属性进行梳理,配合上一节中的时序图可以发现,针对供应链攻击的安全事件在影响面、严重程度上都绝不低于传统的针对产品本身、操作系统的漏洞攻击,我们从以下几个维度总结软件供应链攻击的现状:

-

从事件数量上看:大量的软件捆绑、流氓推广等针对供应链下游(交付环节)攻击的安全事件占据了供应链攻击的大头,受影响用户数多在百万级别,并且层出不穷,而这几类针对供应链的攻击可能事实上比流行漏洞导致的安全事件还要多。蠕虫级别的漏洞(MS08-067、MS17-10等)所导致的大规模的安全事件已经很少了,IOT类设备的安全问题导致的大规模Botnet构建活动在近期却非常活跃,但前两者的影响其实还远没有来自供应链的大。

-

从影响面上看:由于基于软件捆绑进行流氓推广的供应链攻击大多采用了白签名绕过查杀体系的机制,其行为也介于黑白之间,因此从影响用户数来说远超一般的漏洞利用类攻击。而类似于XcodeGhost这类污染开发工具针对软件供应链上游(开发环境)进行攻击的安全事件虽然数量上不及针对交付环节的攻击,但攻击一旦成功,却可能影响上亿用户。所以,从整体上说供应链安全事件影响的用户数远比一般的漏洞影响还要大。

-

从场景/环节上看:从上节的图中我们可以看到,大部分针对供应链攻击的安全事件主要集中在供应链下游(交付环节),这个环节出现最多的就是软件捆绑一类的攻击,而在开发环境/开发环节进行攻击的事件却偏少,不过这类攻击一旦发生则更为隐蔽,影响更为深远,并且发生在这一环节的攻击多属于国家行为。

-

从趋势上看:针对供应链各环节被揭露出来的攻击在近几年都呈上升趋势,在趋于更加复杂化的互联网环境下,软件供应链所暴露给攻击者的攻击面越来越多,并且越来越多的攻击者也发现针对供应链的攻击相对针对产品本身的漏洞攻击可能更加容易,成本更低。

对策建议

在针对软件供应链攻击的整个场景中,主要涉及三类责任主体:

-

最终用户

-

软硬件厂商

-

安全厂商

其中最终用户和软硬件厂商实际上组成了整个应用场景,而安全厂商需要对应用生态提供安全相关的支持。基于这三类主体的不同需求和责任,360威胁情报中心分别提供如下的建议:

最终用户

在软硬件供应链中最终用户基本涉及交付和使用环节,我们建议最终用户注意以下几点:?

1、? 尽可能使用正版和官方渠道输出的软件。上面的分析可以看到软件捆绑恶意代码是供应链攻击的最主要渠道,除了极少数的特例(如Xshell后门代码事件),如果完全使用正版软件可以抵抗绝大部分供应链攻击。使用搜索引擎搜索下载软件注意辨别下载链接是否是官方链接,如果是第三方下载站则需要注意是否为常用下载站,并点击正确的下载链接。下载使用各类非官方、盗版、破解以及来源不明的软件需要非常谨慎,使用360安全卫士之类的防病毒木马流氓软件的工具进行扫描以尽可能降低风险,如果有条件尽量使用虚拟机运行此类软件。对于企业用户,如果有资源,软硬件上线使用前委托有能力的测评机构进行安全性评估,尽可能发现可能存在的安全隐患。

?2、? 安装防病毒软件,打开实时防护,设置自动病毒库更新。尽管现在安全业界一股唱衰传统病毒防护方案的风气,然而我们不得不面对的现实是作为终端上最主要的一道防线其作用依然不可取代,特别是基于云安全架构的解决方案可以非常有效地应对已知的大规模威胁,比如WannaCry和Petya这类勒索蠕虫。

?3、? 企业用户需要建设态势感知,完善资产管理及持续监控能力,并积极引入威胁情报。对于企业用户,由于保存了大量高价值数据并集成了强大的处理能力,一旦基于供应链的攻击得逞可能导致敏感信息的泄露和关键系统非授权受控,相应的业务和声誉损失远超个人用户。

?尽管必须努力阻止供应链攻击的进入,但过往的安全实践也已经证明基于单点防御的银弹思维是失败的。基于某些环节必然被突破的假设,组织机构需要建立自己的纵深防御和持续监控机制,处理发现的异常,挖掘值得深入调查的事件。对组织自身的软硬件信息资产情况有完备的跟踪,当有供应链相关的威胁情报被通报时,组织就可以根据当前资产的匹配情况立即定位到受影响的资产加以处置,这时,如果有强大的集中管理工具则可以成百倍地提升处置效率,减少暴露在威胁下的时间把损失降低到最小程度。Xshell后门代码事件中,如果受影响的组织订阅了相关的情报,则有可能快速采取补救措施。并且这时如果组织内有360天擎这样的集中化的终端管控工具,就可以快速了解哪些终端使用着有后门的Xshell工具,批量化地进行软件升级并对受影响的终端做进一步的处理。

?4、? 遵循权限最小化原则缩减攻击面,这也同样基于供应链的开发和交付环节必然被突破的假设。假设组织所使用的交换机路由器存在厂商有意无意植入的后门账号或安全漏洞,那么就会提醒我们至少需要保证其接口的访问来源是尽可能受限的,最低限度要防止资产直接暴露在互联网上而又不对访问来源IP进行限制,这样即使系统存在后门或漏洞也无法被大多数人利用。进行防御性的访问权限配置,缩小攻击面事实上是应对未知威胁最有效的方法论,但它对IT系统的管理能力提出了很高的要求,真正做到并不容易。

软硬件厂商

XshellGhost、棱镜门等真实案例证明了软件开发交付环节被攻击后的巨大危害,故软件开发及交付环节的安全防范至关重要,我们建议软件厂商在软件开发交付环节尽可能做到:

?1、? 建立可信的开发环境,这包括可控可信任的软硬件环境,诸如正规渠道购买、下载的软硬件,可信的第三方开源/商业库、算法等,采购安全可信的软件外包服务。关注所用组件的安全通告,如被揭露出严重安全问题,通过配置或加入其他安全性控制作为缓解措施,必要时升级相关的组件。

?2、? 培养开发人员的安全意识,在开发过程的各个环节建立检查点把安全性的评估作为一个必要评审项。开发环节严格遵守开发规范,防止类似调试后门等安全威胁的产生。开发完成的软硬件发布前交给独立的内部或外部测评组织进行安全性评估,及时解决所发现的问题。

?3、? 在正规渠道发布软件,提供给用户可以验证安装包是否正确的数据,比如软件包的校验和信息。软件安装时校验自身的完整性,升级更新自身时校验下载回来安装包的签名,保证不运行被劫持的升级包。

安全厂商

长期以来安全厂商大多以软硬件、操作系统本身的漏洞为中心提供产品和服务的解决方案,针对供应链环节的安全问题似乎并没有投入足够的关注。通过上述对软件供应链各环节的重大安全事件分析可以看到,软件开发、交付、使用等环节都存在巨大的安全威胁,其导致的危害并不低于安全漏洞所导致的情况,因此仅关注软件及操作系统本身的安全威胁是远远不够的。所以,安全厂商需要从完整的软件供应链角度形成全景的安全视野,才能解决更多纵深的安全风险。基于最终用户和软硬件厂商的需求,安全厂商可以加强如下几点:

1、? 提升发现软硬件产品中安全问题的能力,不仅限于通常意义上的安全漏洞,需要拓展到后门及默认内置账号类的隐藏访问机制的发现,及时输出相应的威胁情报协助厂商和最终用户消除威胁。8月中的Xshell后门代码事件中,360威胁情报中心在国内最早确认了软件中后门的存在并发布了相关的通告,输出了可以帮助用户定位受影响系统的IOC,真正开始驱动事件响应。

?2、? 提供创新型的产品和服务,为用户实现全面细致的态势感知,提供有效的资产管理和持续监控工具,并提供威胁情报能力帮助用户完成安全事件的快速检测和响应。揭示企业IT环境中安全相关的异常情况,给组织内安全团队提供值得调查分析的精准事件线索,发现可能的未知攻击。如Xshell后门事件,安全厂商先通过非正常域名的访问流量定位到相关的终端,最终在机器上找到发出相应网络请求的恶意代码。