已阅读

免费CDN加速让站长担心的DDoS防护不费流量,永久

当代社会的三大因素导致隐私暴露

威胁网络安全

一,随着“互联网+”的发展,更多公共API比如说共享单车、快递查询、出行等接口和系统转移到云端,用户身份认证的门槛越来越低。

现在的情况就是任意APP都需要电话号码甚至是身份证登录才能启动,使客户收到更大的攻击风险。

二,更强大、更复杂的攻击出现了。拿游戏举例来讲,现在,只要一款游戏达到了APP下载排行榜的前几,就立马会引来一大波直接针对此款游戏的攻击。

攻击者会对这款游戏的相关技术进行详细的分析,然后发起计划性、针对性地攻击。攻击之后会破坏游戏规则,实现盈利目的。

三,政府和媒体对数据更严格的审查。坐车、银行、买票等行为都需要输入自己的身份证和支付密码等私密信息,而每一次这样的行为都多一份暴露的风险。

万物互联的时代里,信息暴露越来越频繁,网络攻击对象越来越多,网络威胁便会越来越大。

安全威胁来自于三大攻击

DDoS+机器人+应用程序和API

刘晓晋分析过当代社会网络攻击来源于哪里之后,紧接着向大家演示了攻击者是如何对网络发起进攻的。

刘晓晋表示,客户的安全威胁来自于三大攻击——DDoS攻击、机器人攻击、带有漏洞的应用程序和API攻击,它们有各自的攻击对象、手段和目的,让企业防不胜防。

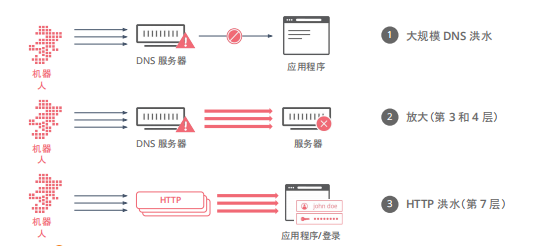

DDoS攻击

DDoS攻击流量,主要是为了降低应用程序、网站和API的可用性和性能。DDoS攻击流量分为三大类:大规模DNS洪水攻击、DNS放大攻击以及ATTO洪水攻击。

大规模DNS洪水攻击——DNS洪水攻击是一种拒绝服务攻击。这是网络资源或机器上的流量停止一段时间的过程。

攻击者向资源或机器发送大量请求,以使可以访问它的人无法访问。在DNS泛洪期间,由于流量过载,连接到Internet的主机会中断。

网页不断显示403、404错误以及无法打开页面的提示。它可以被称为中断,通过不允许流量降落在其上而导致资源或机器的工作停止。

放大攻击——如图所示,放大攻击是攻击者利用开放式DNS解析器的功能,以便使用更大量的流量压倒目标服务器或网络,从而呈现服务器和它周围的基础设施无法进入。

ATTP洪水攻击——ATTP洪水攻击就是利用恶意机器人不断地在提出请求,让目标网站应接不暇。

DDoS攻击在这几年的规模呈现指数级增长。传统的DDoS攻击防护是采用一层防护更比一层强的理念,第七层最高可达到1Tbps,相对第六、第五层会比1Tbps低。

传统的DDoS保护方法完全无法阻止现有的DDoS攻击,只要攻破防护最为强劲、复杂的第七层,后面的防护便可土崩瓦解。

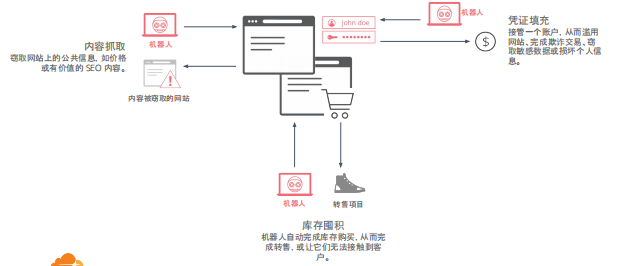

机器人攻击

随着攻击类型的增多,恶意机器人也登上了历史的舞台。

机器人可窃取网站上的公共信息,如价格或者有价值的SEO内容;可自动完成库存购买且转售,让原网站商品和客户无法接触;还能自动填充凭证,不断的接管账户,从而滥用网站,完成欺诈交易,窃取敏感数据或损坏个人信息。

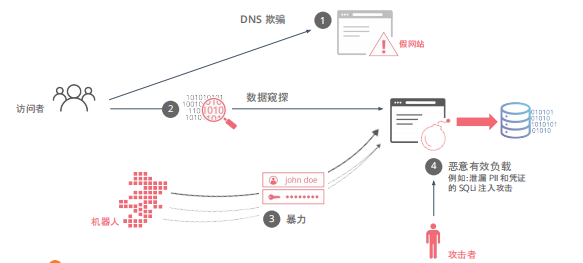

应用程序和API攻击

对带有漏洞的应用程序和API发起攻击,目的并非是要打瘫这个网站,而是为了抓取有用或者私密的用户信息。

这有4种攻击方式——DNS欺骗、数据窥探、暴力攻击和恶意泄露。

DNS欺骗——DNS欺骗就是攻击者冒充域名服务器的一种欺骗行为。

攻击者冒充域名服务器,然后把用户需要查询的IP地址设为攻击者的IP地址,这样的话,用户上网就只能看到攻击者的主页,而不是用户想要取得的网站的主页了,这就是DNS欺骗的基本原理。

DNS欺骗其实并不是真的“黑掉”了对方的网站,而是冒名顶替。

这样的话,用户上网的所有信息,都将暴露在假网站上,攻击者将利用这些信息盈利。

数据窥探——顾名思义就是在访问者访问消息时会访问者的信息进行窥探和记录。

另外,暴力攻击和恶意泄露也在不断的困扰着客户。

近几年,DDoS 攻击有了全新的大规模攻击方式,以瘫痪网络 ,这些攻击似乎是来自物联网僵尸网络(比如 Mirai 等等),这个僵尸网络之前曾经发起过针对 Brian Krebs 的大规模攻击。

源源不断地攻击对企业会造成财产和信誉方面的双重伤害,如果多次遭受攻破,很难让客户再次信任该企业。

刘晓晋还给我们算了一笔账,数据泄露的平均总成本=补救费用+失去的收入+未来因客户流失而失去的收入+浪费的营销投入+品牌负面影响+增加的IT工作人员费用+用户生产力的损失≈362万美元。

面对层层攻击

Cloudflare提出解决方案

刘晓晋指出,Cloudflare针对以上所有的包括防御DDoS攻击、机器人攻击和带有漏洞的应用程序和API攻击,分别提出了解决方案。

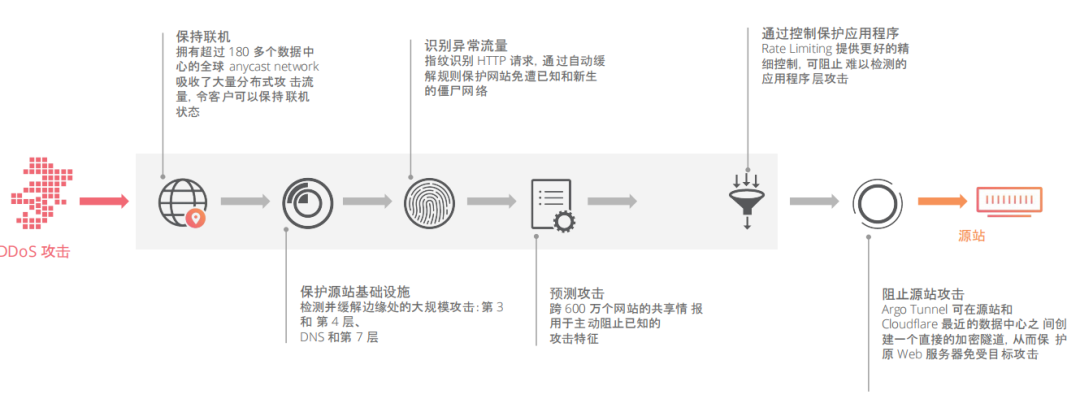

在防DDoS攻击上,Cloudflare利用六层手段,全面防护:

保持联机——利用全球超过180多个数据中心的全球 anycast network,吸收了大量分布式攻击流量,令客户可以保持联机状态 ;

保护源站基础设施——检测并缓解边缘处的大规模攻击,主要是第3和第4层、DNS和第7层;

识别异常流量——指纹识别 HTTP 请求,通过自动缓解规则保护网站免遭已知和新生的僵尸网络;

预测攻击——跨 600 万个网站的共享情报用于主动阻止已知的攻击特征;

通过控制保护应用程序——Rate Limiting 提供更好的精细控制,可阻止难以检测的应用程序层攻击;

阻止源站攻击——Argo Tunnel 可在源站和Cloudflflare 最近的数据中心之 间创建一个直接的加密隧道,从而保护原 Web 服务器免受目标攻击。

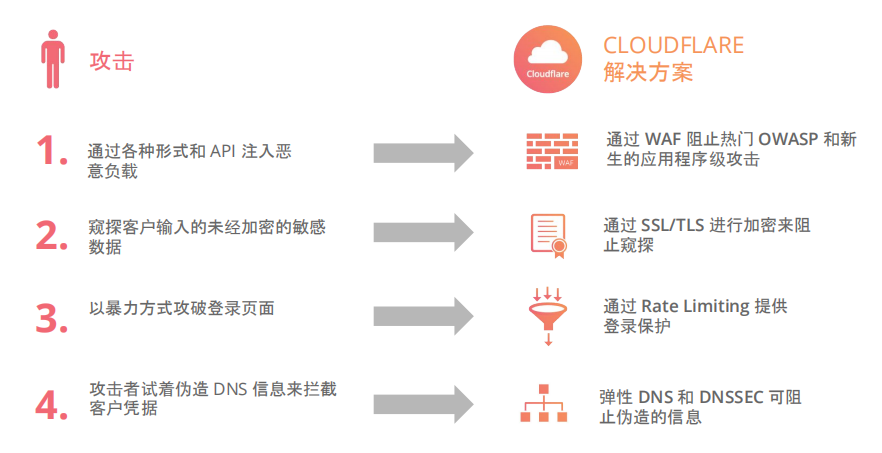

在应用程序和API攻击上,Cloudflare是一款免费CDN加速对4大攻击方式实现一对一防护:

针对通过各种形式和 API 注入恶意负载的攻击,Cloudflare通过WAF组织热门OWASP和新生的应用程序级攻击。

针对窥探客户输入未经机密的敏感数据攻击,Cloudflare通过SSL/TLS进行加密组织窥探。

针对以暴力方式攻破登录页面的行为,Cloudflare通过rate lioiting提供登录保护。

针对攻击者伪造DNS信息来拦截客户凭据的行为,Cloudflare可通过DNS和DNSSEC阻止伪造的信息。

CloudFlare提供永远在线,不费流量的高防解决方案

在DDoS和WAF的服务类型中,Cloudflare的高防方案与其余行业高防方案不同,以前高防多以高防包为主,购买两个高防服务器,然后与高防解决方案提供商沟通。

当需要用到高防的时候,将IP置入,但使用时间仅限于24小时,提前5分钟通知高防解决方案提供商,每月提供固定的使用次数,扫带宽流量的数量也有诸多限制,流量越多价格越贵。

而Cloudflare不仅永久在线,避免日夜工作,不断辛劳地切入切出,同时不会计算DDoS的攻击流量,只以干净流量计费,计算防完之后的回源流量数量,不会出现用海量流量冲击之后,逼着站长购买高防流量,最后与站长谈妥协价的情况。

Cloudflare在高防中,会通过就近节点处理流量攻击,所以也避免了将IP置入高防服务器后,出现回源过于漫长,用户延迟不断增加的情况,在高防的同时,尽可能地降低延迟带来的影响。

Cloudflare学习跨600万网站攻击资料,全力保障用户与平台安全。面向不同的攻击类型,CloudFlare提供不同的安全解决方案。

通过WAF阻止热门OWASP和新生应用;通过SSL/TLS进行加密阻止窥探;通过Rate Limiting提供登录保护;弹性DNS和DNSSEC阻止伪造的信息等等。

Cloudflare在安全层面上针对各种攻击提供端到端,多种流量的防护。

同时包括DNS/DNSSEC、L3/4 DDoS保护、SSL、Bot Management、L7 DDoS、Rate Limiting、WAF、Argo Tunnel等解决方案。